Teknoloji gelişti ve

COVID-19 sırasında

işler genellikle ofis dışında gerçekleşiyor. Cihazlar daha mobildir ve çalışanlar genellikle evden veya hareket halindeyken çalışır. Bu, bazı güvenlik açıklarına neden olabilir.

Sanal Özel Ağ (VPN) , uzaktaki çalışanları güvenli bir ağa bağlamanın harika bir yoludur.

VPN, uzak bir ana bilgisayarın yerel, güvenli bir ağa bağlıymış gibi davranmasına izin verir .

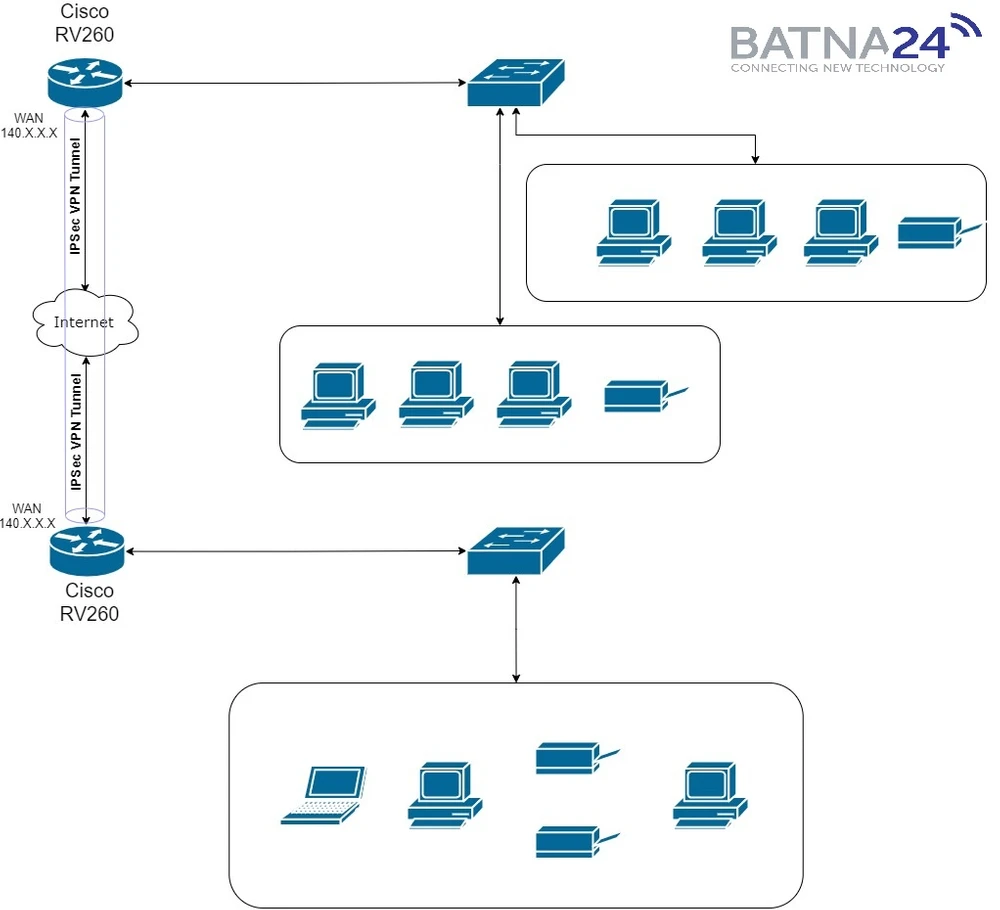

Örneğin, müşterimiz başka bir şehirde şirketinin yeni bir şubesini açtıysa, ancak ana bilgi sunucuları merkezde kalıyorsa,

Sanal Özel Ağ yardımımıza gelir. VPN bağlantıları ve ağ anahtarlaması için özel olarak tasarlanmış, kanıtlanmış

Cisco RV260 yönlendiriciyi her ofise

kurduk .

VPN nasıl çalışır?

Bir VPN , İnternet gibi daha az güvenli bir ağ üzerinde şifreli bir bağlantı kurar. Bu, bağlı sistemler için uygun bir güvenlik seviyesi sağlar. Tünel, endüstri standardı şifreleme ve kimlik doğrulama kullanarak verileri güvenli bir şekilde iletebilen özel bir ağ olarak oluşturulur. VPN bağlantısı, bağlantının güvenliğini sağlamak için genellikle İnternet Protokolüne (

IPsec ) veya Güvenli Yuva Katmanına (

SSL ) dayanır.

Ağ topolojisi

Yönlendirici VPN - Cisco RV260

İhtiyacımız olan ilk şey, sağlayıcımızdan aldığımız statik bir genel IP adresidir. Ve ancak bu işlemden sonra donanım ayarlarına gidebilirsiniz. Cisco RV260 yönlendirici, aşağıdakilere sahip olduğu için görevimiz için idealdir:

- 8 adede kadar anahtarın doğrudan ona bağlanmasına izin verecek 8 gigabit ethernet bağlantı noktası;

- Sağlayıcıdan internet bağlantısı için WAN portu. WAN bağlantı noktası, tedarikçimizden bir RJ-45 LAN kablosunu veya bir SFP modülünü bir optik kabloyla bağlamanıza olanak tanır;

- 3g / 4g USB modem bağlamak için USB bağlantı noktası. Ayrıca, bir yedek iletişim hattını İnternete bağlamak için de yararlı olacaktır (yedekleme).

Hepsinden iyisi, Cisco RV260 20'ye kadar VPN bağlantısını destekleyebilir!

Cisco yönlendiricilerde VPN yapılandırması

Ve hemen VPN -> VPN Kurulum Sihirbazı sekmesine gidin

Bağlantımızın adını ( HomeBatna24 ) girip WAN arayüzünü seçiyoruz. Ayrıca bir 3G / 4G modem aracılığıyla hemen bir yedek İnternet erişimi kurabilir ve ardından USB arayüzünü seçebiliriz. Tüm verileri ayarladıktan sonra, " İleri " ye tıklayarak sonraki menüye gidin.

Yapmamız gereken bir sonraki şey, uzak bağlantı türünü seçmektir: statik IP adresi veya alan adı (FQDN) ile . Bizim durumumuzda statik bir IP adresi seçiyoruz ve bir sonraki alanda uzak yönlendiricinin IP adresini IPv4 formatında (145.xxx) giriyoruz. "İleri" butonuna basarak bir sonraki menüye geçiyoruz.

Yerel ve Uzak Ağlar bölümünde, uzak ofis cihazları için hangi yerel trafiğin kullanılabileceğini seçin. Bizim durumumuzda, tüm yerel trafik ( Herhangi ). Ayrıca uzak ağdaki yerel trafiğimizin kullanılabileceği alt ağı da belirledik.

Profil bölümünde, IPSec için mevcut bir profil seçebiliriz, ancak bu durumda kendi profilimizi oluşturacağız.

IKE nedir?

IKE ,

Oakley Anahtar Değişimi ve Skeme Anahtar Değişimi İnternet Güvenliği Derneği ve Anahtar Yönetim Protokolü'nün (ISAKMP) bir parçası olarak uygulayan karma bir protokoldür. IKE mekanizmasını daha iyi anlamak için temel avantajlardan bazıları şunlardır:

- IPsec eş kimlik doğrulaması sağlar

- IPsec anahtarları üzerinde anlaşır ve IPsec SA'ları üzerinde anlaşır

Anahtar değişimi için daha az paket gerektiğinden ve daha fazla kimlik doğrulama seçeneği desteklendiğinden

IKEv2'nin daha verimli olduğunu da eklemeye değer. Aksine,

IKEv1 yalnızca genel anahtar ve sertifika tabanlı kimlik doğrulama gerçekleştirir.

Örneğimizde, IKE sürümü olarak

IKEv1'i seçeceğiz. Bununla birlikte, cihaz IKEv2'yi destekliyorsa, IKEv2'yi

kullanmanızı öneririz . Önemli olan ne!

Her iki yönlendirici de (yerel ve uzak) aynı IKE sürümünü ve güvenlik ayarlarını kullanmalıdır .

IKEv1 yapılandırması

Faz I Seçenekleri bölümünde, DH (Diffie-Hellman) grubu "Grup2 - 1024 bit" seçin . DH, farklı uzunlukta iki anahtar grubu içeren bir anahtar değişim protokolüdür: grup 2, 1024 bit'e kadar ve grup 5, 1536 bit'e kadar. Grup 2, 5'ten daha hızlıdır, ancak grup 5 daha güvenlidir .

Ardından şifreleme seçeneğini seçin (3DES, AES-128, AES-192 veya AES-256) . Bu yöntem, Kapsülleyen Güvenlik Yükü (ESP) / İnternet Güvenliği İlişkisi ve Anahtar Yönetim Protokolü (ISAKMP) paketlerini şifrelemek veya şifresini çözmek için kullanılan algoritmayı belirtir.

Üçlü Veri Şifreleme Standardı (3DES) , DES şifrelemeyi üç kez kullanır, ancak bu artık daha eski bir algoritmadır. Bu, onu yalnızca daha iyi bir alternatif olmadığında kullanmanız gerektiği anlamına gelir, çünkü yine de marjinal ancak kabul edilebilir bir güvenlik seviyesi sunar. Kullanıcılar, belirli saldırılara karşı savunmasız olduğu için yalnızca geriye dönük uyumluluk için gerektiğinde kullanmalıdır.

Gelişmiş Şifreleme Standardı (AES) , DES'ten daha güvenli olan kriptografik bir algoritmadır. AES, bir mesajın şifresini çözmek için bilinen tek yaklaşımın, saldırganın tüm olası anahtarları kullanmaya çalıştığı zamandır. 3DES yerine AES kullanılması tavsiye edilir. Bu örnekte, şifreleme seçeneğimiz olarak AES-192 kullanacağız.

Kimlik doğrulama yöntemi, Kapsülleme Güvenlik Yük Protokolü (ESP) başlık paketlerinin nasıl kontrol edildiğini belirler. MD5, 128 bitlik bir özet oluşturan tek yönlü bir karma algoritmadır. SHA1, 160 bitlik bir karma oluşturan tek yönlü bir karma algoritmadır, SHA2-256 ise 256 bitlik bir karmadır. Daha güvenli olduğu için SHA2-256 önerilir. VPN tünelinin her iki ucunda da aynı kimlik doğrulama yöntemi kullanılmalıdır.

SA Ömrü (sn) - IKE SA'nın bu aşamada etkin olduğu süreyi saniye cinsinden gösterir. Yeni SA'nın, eski SA'nın süresi dolduktan sonra kullanıma hazır olmasını sağlamak için, son kullanma tarihinden önce yeni SA müzakere edilir. Varsayılan 28800 , aralık 120 ila 86400'dür. Aşama I için SA ömrü olarak, varsayılan 28800 saniyeyi kullanacağız.

Önceden Paylaşılan Anahtar - Uzak IKE ortağının kimliğini doğrulamak için kullanılacak bir genel anahtar. En fazla 30 karakter girilebilir ve büyük ve küçük harf + sayılar + semboller olması istenir. Tünelin her iki ucu da aynı anahtarlara sahip olmalıdır .

IKE yapılandırması - Aşama II

Faz II Seçenekleri bölümünde, listeden uygun protokolü seçin. Daha güvenlidir ve verileri şifreler olarak Bizim durumumuzda, bu ESP olduğunu.

Şifreleme seçeneği olarak AES-192'yi seçiyoruz. Bu yöntem, Kapsülleyen Güvenlik Yükü (ESP) / İnternet Güvenliği İlişkisi ve Anahtar Yönetim Protokolü (ISAKMP) paketlerini şifrelemek veya şifresini çözmek için kullanılan algoritmayı belirtir.

Kimlik Doğrulama yöntemi, Kapsülleme Yük Protokolü (ESP) başlık paketlerinin nasıl doğrulanacağını belirler. VPN tünelinin her iki ucunda da aynı kimlik doğrulama yöntemi kullanılmalıdır. Daha güvenli olduğu için SHA2-256'yı seçiyoruz.

SA Ömür (sn.) İkinci aşama için ilk aşamanın değerinden daha az olmalıdır. Varsayılan değer 3600 saniyedir ve biz bunu seçiyoruz.

Mükemmel İletme Gizliliği (PFS) etkinleştirildikten sonra. IKE Aşama 2 anlaşması, IPsec trafiğini şifrelemek ve doğrulamak için yeni anahtar materyali oluşturur. Perfect Forward Secrecy, genel anahtar şifreleme kullanılarak İnternet üzerinden gönderilen mesajların güvenliğini artırmak için kullanılır. Bu özelliği etkinleştirirken, DH'yi de belirtmemiz gerekir. Bu durumda "Grup2 - 1024 bit" dir .

Geriye kalan tek şey profil adını girmek ve "İleri" yi tıklamaktır.

Yapılandırmamızın doğruluğunu kontrol edip " Gönder " i tıklıyoruz.

Cisco RV260 uzak yönlendiricinin yapılandırması

Yerel yönlendiricimizi yapılandırmayı bitirdik, bu nedenle şimdi uzak yönlendiricimizi yapılandırma zamanı. Elbette, yapılandırma yerel bir yönlendiriciye benzer, ancak bunu adım adım da sunacağız.

Bağlantının adını ve türünü belirledik.

Uzak Yönlendirici Ayarları ayarlarında, uzak bağlantı türünü (Statik IP) seçin ve ana ofisteki yönlendiricinin WAN IP adresini girin. Next butonuna basarak bir sonraki menüye geçiyoruz.

Yerel ve Uzak Ağlar bölümünde, ağımız için gerekli parametreleri ayarlayın.

Profilleri , yerel

anahtarı yapılandırırken kullandığımız şekilde aynı anahtarlarla doldururuz. Aynısını

Faz II için de yapıyoruz.

Özet sayfasında, her şeyin doğru şekilde doldurulduğundan emin olun ve Gönder düğmesini tıklayarak onaylayın:

VPN yapılandırmasını kaydedin ve kontrol edin

Bitti! İki konum arasında başarıyla bir VPN bağlantısı kurduk. Geriye yalnızca 2 küçük şey kaldı, ancak bunları yine de yapmamız gerekiyor:

- Donanım yapılandırmasını kaydedin. Bunu yapmazsak, cihazı yeniden başlattıktan sonra tüm ayarları kaybedeceğiz.

- VPN bağlantımızın düzgün çalıştığını doğrulayın

Aygıt yapılandırmasını kaydetmek için

Yönetim> Yapılandırma Yönetimi sekmesine gidin. Parametreleri uygun şekilde ayarlayın:

Kaynak: Çalışan Yapılandırma ve

Hedef: Başlangıç Yapılandırması . Tüm parametreleri ayarladıktan sonra

Uygula'ya tıklayın.

Bahsettiğim gibi, VPN Yapılandırma Sihirbazını kullanarak VPN Siteden Siteye bağlantısını başarıyla yapılandırmayı başardık. Bu yüzden her şeyin düzgün çalışıp çalışmadığını kontrol etmenin tam zamanı. VPN> IPSec VPN> Siteden Siteye sekmesine gidin. Her şey yolunda giderse, Bağlandı durumunu görmeliyiz

Son olarak, Durum ve İstatistikler> VPN Durumu sekmesine gidin. VPN bağlantısının durumunu gösterir. Bizim durumumuzda, Siteden Siteye tünelimizin Etkin ve YUKARI olduğunu görebiliriz .

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!

Büyütmek için tıklayın!