Технологии развиваются, и бизнес во время

COVID-19 часто происходит вне офиса. Устройства стали более мобильными, а сотрудники часто работают из дома или на ходу. Это может привести к некоторым уязвимостям в системе безопасности.

Виртуальная частная сеть (VPN) - это отличный способ подключения удаленных работников к защищенной сети.

VPN позволяет удаленному узлу действовать так, как будто он подключен к локальной защищенной сети.

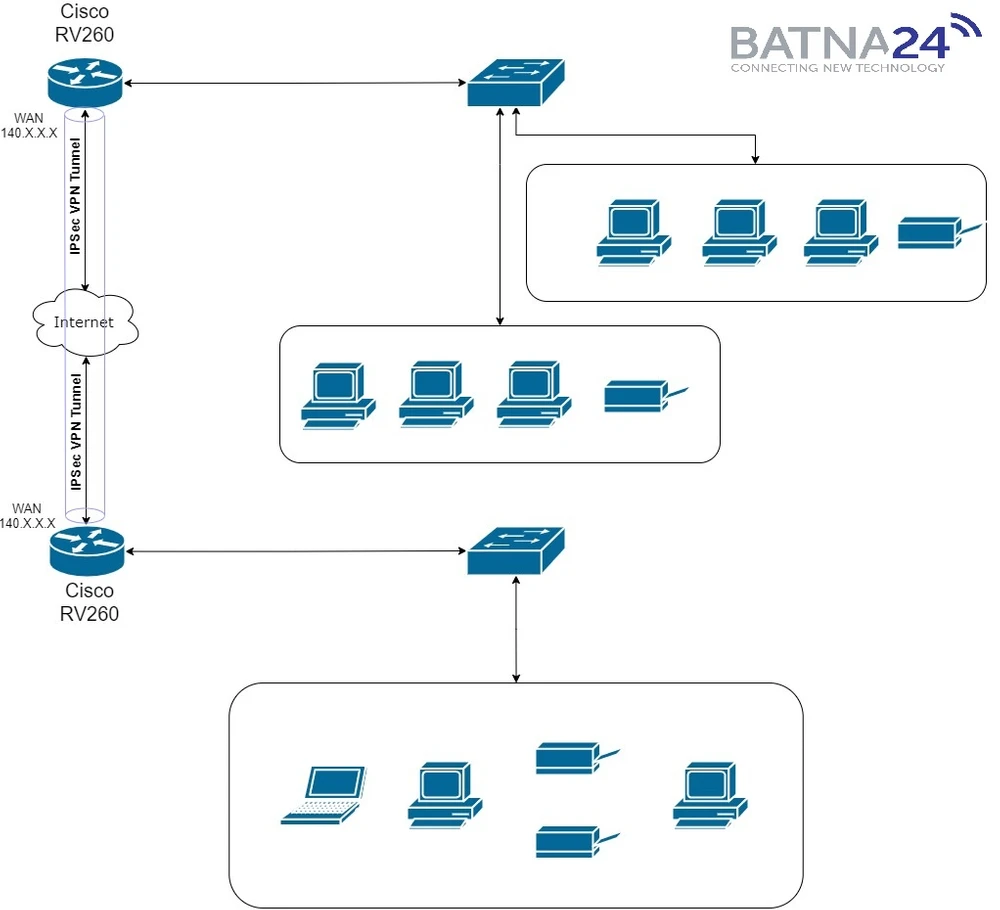

Например, если наш клиент открыл новый филиал своей компании в другом городе, но основные серверы с информацией остались в головном офисе, то

виртуальная частная сеть- это то, что придет нам на помощь. В каждом из офисов мы установили проверенный маршрутизатор

Cisco RV260, который специально разработан для таких целей, как создание VPN-соединений и коммутация сетей.

Как работает VPN?

VPN устанавливает зашифрованное соединение через менее защищенную сеть, такую как Интернет. Это обеспечивает достаточный уровень безопасности для подключенных систем. Туннель создается как частная сеть, которая может безопасно передавать данные, используя стандартные методы шифрования и аутентификации. VPN-соединение обычно использует протокол Интернета (

IPsec) или Secure Socket Layer (

SSL) для защиты соединения.

Топология сети

VPN-маршрутизатор - Cisco RV260

Первое, что нам нужно, это статический публичный IP-адрес от нашего провайдера. И только после этого можно переходить к аппаратным настройкам.

Маршрутизатор

Cisco RV260 идеально подходит для нашей задачи, поскольку он имеет:

- 8 портов Gigabit ethernet, что позволит подключить к нему напрямую до 8 коммутаторов;

- Порт WAN для подключения к Интернету от вашего провайдера. Порт WAN позволяет подключить кабель LAN RJ-45 или SFP-модуль с оптическим кабелем от нашего провайдера;

- Порт USB для подключения модема USB 3g/4g. Он также полезен для подключения резервной линии связи к Интернету (резервной).

И что самое важное, Cisco RV260 может поддерживать до 20 VPN-соединений!

Настройка VPN на маршрутизаторах Cisco

Итак, давайте перейдем к настройке наших

маршрутизаторов. После распаковки, установки в

стойку и выполнения

базовой настройки мы можем перейти к настройке

VPN-соединений.

Конфигурация будет осуществляться через веб-интерфейс.

И сразу же перейдите в раздел VPN -> VPN Setup Wizard

Введите имя нашего соединения (HomeBatna24) и выберите интерфейс WAN. Мы также можем сразу настроить резервный доступ в Интернет через 3G/4G-модем, затем выбираем интерфейс USB. После установки всех данных переходим к следующему меню, нажав кнопку "Далее".

Следующее, что нам нужно сделать, это выбрать тип удаленного подключения: по статическому IP-адресу или по доменному имени (FQDN). В нашем случае мы выбираем статический IP-адрес, а в следующем поле вводим IP-адрес удаленного маршрутизатора в формате IPv4 (145.x.x.x). Переходим к следующему меню, нажав кнопку "Далее".

В разделе Local and Remote Networks мы выбираем, какой локальный трафик будет доступен устройствам удаленного офиса. В нашем случае, весь местный трафик(Any). Мы также задаем подсеть, для которой наш локальный трафик будет доступен в удаленной сети.

В разделе Profile мы можем выбрать существующий профиль для IPSec, но в данном случае мы создадим свой собственный.

Что такое IKE?

IKE - это гибридный протокол, реализующий

обмен ключами Oakley и обмен ключами Skeme в рамках

протокола Internet Security Association and Key Management Protocol (ISAKMP). Чтобы лучше понять механизм IKE, вот некоторые из его основных преимуществ:

- обеспечивает аутентификацию IPsec для пиров

- согласовывает ключи IPsec и согласовывает ассоциации безопасности IPsec

Стоит также отметить, что

IKEv2 более эффективен, поскольку для обмена ключами требуется меньше пакетов и поддерживается больше вариантов аутентификации. В отличие от этого,

IKEv1 выполняет только аутентификацию на основе открытого ключа и сертификата.

В нашем примере мы выберем

IKEv1 в качестве версии IKE, тогда как если устройство поддерживает IKEv2,

мы рекомендуем использовать IKEv2. Важно!

Оба маршрутизатора (локальный и удаленный) должны использовать одну и ту же версию IKE и настройки безопасности.

Конфигурация IKEv1

В разделе " Phase I Options " выбрана группа DH (Diffie-Hellman) "Group2 - 1024 bit". DH - это протокол обмена ключами с двумя группами ключей разной длины: группа 2 - до 1024 бит и группа 5 - до 1536 бит. Группа 2 имеет более высокую скорость, чем группа 5, но группа 5 более безопасна.

Далее выбираем вариант шифрования (3DES, AES-128, AES-192 или AES-256). Этот метод определяет алгоритм, используемый для шифрования или расшифровки пакетов Encapsulating Security Payload (ESP) / Internet Security Association and Key Management Protocol (ISAKMP).

Triple Data Encryption Standard (3DES) трижды использует шифрование DES, но сейчас это более старый алгоритм. Это означает, что его следует использовать только в том случае, если нет лучшей альтернативы, поскольку он все равно обеспечивает незначительный, но приемлемый уровень безопасности. Пользователи должны использовать его только в случае необходимости по соображениям обратной совместимости, поскольку он уязвим для некоторых атак.

Advanced Encryption Standard (AES) - это криптографический алгоритм, который является более безопасным, чем DES. AES использует больший размер ключа, что гарантирует, что единственный известный подход к расшифровке сообщения заключается в том, что злоумышленник попытается использовать все возможные ключи. Рекомендуется использовать AES вместо 3DES. В этом примере мы будем использовать AES-192 в качестве варианта шифрования.

Метод аутентификации определяет, как проверяются пакеты с заголовком Encapsulating Security Payload Protocol (ESP). MD5 - это алгоритм одностороннего смешивания, который генерирует 128-битное резюме. SHA1 - это алгоритм одностороннего смешивания, который генерирует 160-битный дайджест, а SHA2-256 - 256-битный дайджест. Рекомендуется использовать SHA2-256, поскольку он более безопасен. Используйте один и тот же метод аутентификации на обоих концах VPN-туннеля.

SA Lifetime (sec) - указывает количество времени в секундах, в течение которого IKE SA активен в этой фазе. Новая SA согласовывается до истечения срока действия, чтобы гарантировать, что новая SA будет готова к использованию, когда истечет срок действия старой. Значение по умолчанию - 28800, диапазон от 120 до 86400. Мы будем использовать значение по умолчанию 28800 секунд в качестве времени жизни SA для фазы I.

Pre-shared Key - открытый ключ, который будет использоваться для аутентификации удаленного IKE-партнера. Можно ввести до 30 символов, желательно, чтобы это были буквы верхнего и нижнего регистра, цифры символы. Оба конца туннеля должны иметь одинаковые ключи.

Конфигурация IKE - Phase II

В разделе "Phase II Options" мы выбираем соответствующий протокол из списка. В нашем случае это ESP, поскольку он более безопасен и шифрует данные.

В качестве параметра шифрования (Encryption) мы выбираем AES-192. Этот метод определяет алгоритм, используемый для шифрования или расшифровки пакетов Encapsulating Security Payload (ESP) / Internet Security Association and Key Management Protocol (ISAKMP).

Метод аутентификации (Autentification) определяет, как проверяются пакеты с заголовками протокола инкапсуляции полезной нагрузки (ESP). Один и тот же метод аутентификации должен использоваться на обоих концах VPN-туннеля. Мы выбрали SHA2-256, потому что он более безопасен.

SA Lifetime (sec.) для второй фазы должно быть меньше, чем значение для первой фазы. Значение по умолчанию - 3600 секунд, и мы выбрали именно это значение.

Когда включена функция Perfect Forward Secrecy (PFS). Переговоры IKE фазы 2 генерируют новый ключевой материал для шифрования и аутентификации трафика IPsec. Perfect Forward Secrecy используется для повышения безопасности сообщений, передаваемых через Интернет с помощью криптографии с открытым ключом. При включении этой функции нам также необходимо указать DH. В данном случае это "Group2 - 1024 bit".

Остается только ввести имя профиля и нажать "Next".

Мы проверяем правильность нашей конфигурации и нажимаем"Submit".

Конфигурация удаленного маршрутизатора Cisco RV260

Мы уже закончили настройку локального маршрутизатора, теперь пришло время настроить удаленный маршрутизатор. Конечно, конфигурация аналогична локальному маршрутизатору, но мы также представим ее шаг за шагом.

Мы задаем имя и тип соединения.

В разделе Remote Router Settings выбираем тип удаленного подключения (Static IP) и вводим WAN IP-адрес маршрутизатора в главном офисе. Мы переходим к следующему меню, нажимая кнопку Next.

В разделе Local and Remote Networks мы задаем параметры, необходимые для нашей сети.

Мы заполняем

профиль (Profil) так же, как мы настраивали локальный

коммутатор, с помощью тех же ключей. То же самое мы делаем для

Phase II.

На странице Summary убедитесь, что все заполнено правильно, и подтвердите, нажав на кнопку Submit:

Сохранение и проверка конфигурации VPN

Готово! Мы успешно и правильно создали VPN-соединение между двумя местами. Осталось только 2 небольших вопроса, но их еще нужно завершить:

- Сохраните конфигурацию оборудования. Если этого не сделать, то при перезагрузке устройства все настройки будут потеряны.

- Проверка правильности работы нашего VPN-соединения

Для сохранения конфигурации устройства переходим на вкладку

Administration> Configuration Management. Мы устанавливаем соответствующие параметры:

Source: Running Configuration i

Destination: Startup Configuration. Когда все параметры будут установлены, нажмите кнопку

Apply.

Как я уже говорил, мы смогли успешно настроить VPN-соединение Site-to-Site с помощью мастера настройки VPN. Поэтому самое время проверить, все ли работает правильно. Перейдите на вкладку VPN> IPSec VPN> Site-to-Site. Если все работает правильно, то мы должны увидеть статус Connected

Наконец, перейдите в раздел Status and Statistics > VPN Status. Там можно увидеть информацию о состоянии VPN-соединения. В нашем случае мы видим, что tunel Site-to-Site находится в состоянии Enable и UP.

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!

Нажмите, чтобы увеличить!