Die Technologie hat sich weiterentwickelt, und das Geschäft während des

COVID-19, findet oft außerhalb des Büros statt. Die Geräte sind mobiler, und die Mitarbeiter arbeiten oft von zu Hause oder unterwegs. Dies kann einige Sicherheitslücken verursachen.

Virtual Private Network (VPN) ist eine großartige Möglichkeit, Remote-Mitarbeiter mit einem sicheren Netzwerk zu verbinden.

VPN ermöglicht es einem entfernten Host, so zu tun, als ob er mit einem lokalen, sicheren Netzwerk verbunden wäre.

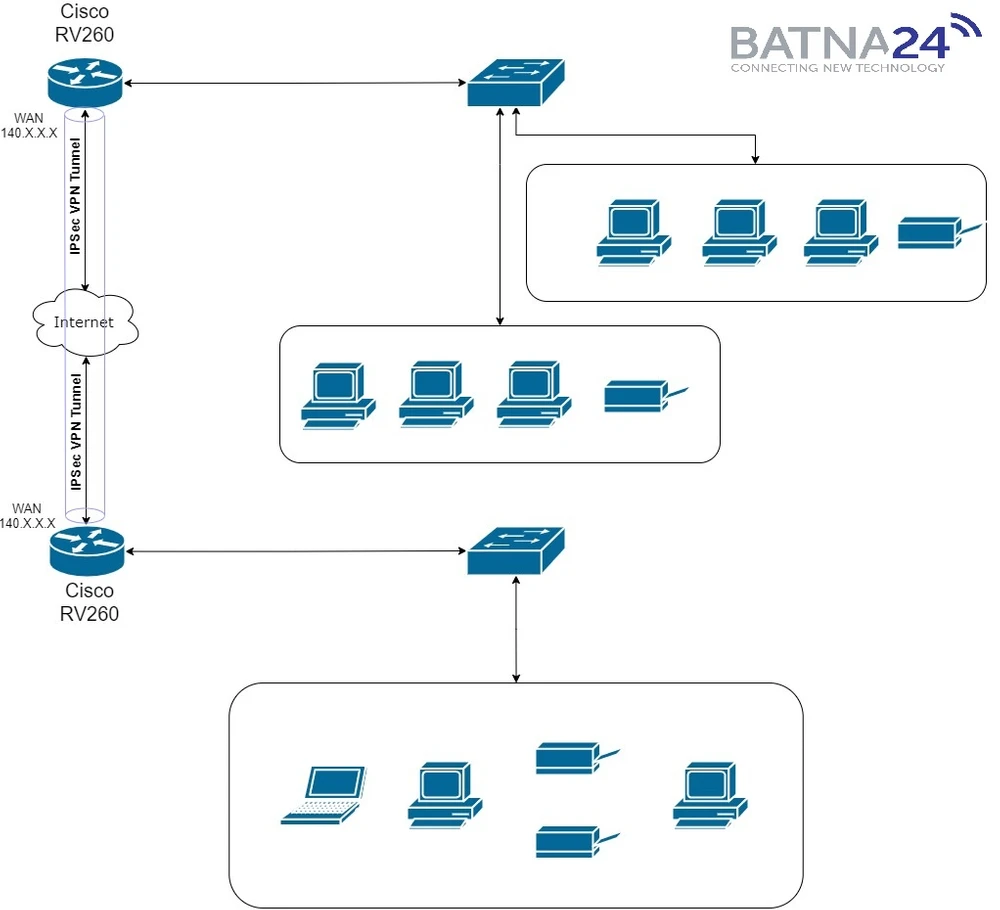

Wenn unser Kunde zum Beispiel eine neue Niederlassung seiner Firma in einer anderen Stadt eröffnet hat, die Hauptserver mit Informationen aber in der Zentrale bleiben, dann kommt uns das

Virtual Private Network zu Hilfe. Wir haben in jedem der Büros einen bewährten

Cisco RV260 Router installiert, der speziell für Dinge wie den Aufbau von VPN-Verbindungen und die Vermittlung von Netzwerken ausgelegt ist.

Wie funktioniert ein VPN?

.

Ein

VPN baut eine verschlüsselte Verbindung über ein weniger sicheres Netzwerk wie das Internet auf. Dies bietet ein ausreichendes Maß an Sicherheit für die angeschlossenen Systeme. Der Tunnel wird als privates Netzwerk eingerichtet, das Daten mithilfe von Verschlüsselungs- und Authentifizierungsmethoden nach Industriestandard sicher übertragen kann. Eine VPN-Verbindung stützt sich in der Regel auf das Internetprotokoll (

IPsec) oder Secure Socket Layer (

SSL), um die Verbindung zu sichern.

Netzwerktopologie

.

VPN-Router - Cisco RV260

Das erste, was wir brauchen, ist eine statische öffentliche IP-Adresse von unserem Provider. Und erst danach können wir zu den Hardware-Einstellungen übergehen.

Der

Cisco RV260 Router ist perfekt für unsere Aufgabe, denn er verfügt über:

- 8 Gigabit-Ethernet-Ports, an die bis zu 8 Switches direkt angeschlossen werden können;

- WAN-Port für die Internetverbindung von Ihrem Provider. Der WAN-Port ermöglicht den Anschluss eines RJ-45-LAN-Kabels oder eines SFP-Moduls mit einem optischen Kabel unseres Providers;

- Ein USB-Port zum Anschluss eines USB 3g / 4g-Modems. Es ist auch nützlich für uns, um eine Backup-Kommunikationsleitung mit dem Internet zu verbinden (Backup).

Und am wichtigsten, Cisco RV260 kann bis zu 20 VPN-Verbindungen unterstützen!

VPN-Konfiguration auf Cisco-Routern

Machen wir also weiter mit der Konfiguration unserer

Router. Nach dem Entpacken, der Installation im

Rack und der Durchführung der

Grundkonfiguration können wir mit der Konfiguration der

VPN-Verbindungen fortfahren.

Die Konfiguration erfolgt über die Weboberfläche.

Und gehen Sie sofort auf die Registerkarte VPN -> VPN-Einrichtungsassistent

Wir geben den Namen unserer Verbindung ein (HomeBatna24) und wählen die WAN-Schnittstelle. Wir können auch sofort einen Backup-Internetzugang über ein 3G/4G-Modem einrichten, dann wählen wir die USB-Schnittstelle. Nachdem wir alle Daten eingestellt haben, gehen wir zum nächsten Menü, indem wir auf "Weiter" klicken.

Als Nächstes müssen wir die Art der Fernverbindung auswählen: durch statische IP-Adresse oder Domänenname (FQDN). In unserem Fall wählen wir eine statische IP-Adresse, und im nächsten Feld geben wir die IP-Adresse des entfernten Routers im IPv4-Format ein (145.x.x.x). Durch Drücken der Taste "Weiter" gelangen wir in das nächste Menü.

Im Abschnitt Lokale und entfernte Netzwerke wählen wir aus, welcher lokale Datenverkehr für entfernte Bürogeräte verfügbar sein soll. In unserem Fall der gesamte lokale Verkehr (Any). Wir legen auch das Subnetz fest, für das unser lokaler Datenverkehr im entfernten Netzwerk verfügbar sein wird.

Im Abschnitt Profil (Profil) können wir ein bestehendes Profil für IPSec auswählen, aber in diesem Fall werden wir unser eigenes erstellen.

Was ist IKE?

IKE ist ein hybrides Protokoll, das

Oakley Key Exchange und Skeme Key Exchange innerhalb des

Internet Security Association and Key Management Protocol (ISAKMP) implementiert. Um den IKE-Mechanismus besser zu verstehen, hier einige der Hauptvorteile:

- Bietet IPsec-Peer-Authentifizierung

- Verhandelt IPsec-Schlüssel und handelt IPsec-Sicherheitsassoziationen aus

Es ist auch erwähnenswert, dass

IKEv2 effizienter ist, da weniger Pakete für den Schlüsselaustausch benötigt werden und mehr Authentifizierungsoptionen unterstützt werden. Im Gegensatz dazu führt

IKEv1 nur eine Public-Key- und zertifikatsbasierte Authentifizierung durch.

In unserem Beispiel werden wir

IKEv1 als IKE-Version wählen. Wenn das Gerät jedoch IKEv2 unterstützt, dann

empfehlen wir die Verwendung von IKEv2. Was wichtig ist!

Beide Router (lokal und remote) müssen die gleiche IKE-Version und Sicherheitseinstellungen verwenden.

IKEv1-Konfiguration

Im Abschnitt Phase I Optionen wählen wir die DH (Diffie-Hellman) "Gruppe2 - 1024 Bit". DH ist ein Schlüsselaustauschprotokoll mit zwei Gruppen von Schlüsseln unterschiedlicher Länge: Gruppe 2 hat bis zu 1024 Bit und Gruppe 5 bis zu 1536 Bit. Gruppe 2 hat eine höhere Geschwindigkeit als Gruppe 5, aber Gruppe 5 ist sicherer.

Als nächstes wählen wir die Verschlüsselungsoption (3DES, AES-128, AES-192 oder AES-256). Diese Methode legt den Algorithmus fest, der zum Verschlüsseln oder Entschlüsseln von Encapsulating Security Payload (ESP) / Internet Security Association and Key Management Protocol (ISAKMP) Paketen verwendet wird.

Triple Data Encryption Standard (3DES) verwendet die dreifache DES-Verschlüsselung, ist aber schon ein älterer Algorithmus. Das bedeutet, dass es nur verwendet werden sollte, wenn es keine bessere Alternative gibt, da es immer noch ein geringes, aber akzeptables Maß an Sicherheit bietet. Benutzer sollten es nur verwenden, wenn es aus Gründen der Abwärtskompatibilität erforderlich ist, da es für einige Angriffe anfällig ist.

Advanced Encryption Standard (AES) ist ein kryptografischer Algorithmus, der sicherer ist als DES. AES verwendet eine größere Schlüsselgröße, die sicherstellt, dass der einzige bekannte Ansatz zum Entschlüsseln einer Nachricht darin besteht, dass der Angreifer versucht, alle möglichen Schlüssel zu verwenden. Es wird empfohlen, AES anstelle von 3DES zu verwenden. In diesem Beispiel werden wir AES-192 als Verschlüsselungsoption verwenden.

Die Authentifizierungsmethode bestimmt, wie die Header-Pakete des Encapsulating Security Payload Protocol (ESP) überprüft werden. MD5 ist ein einseitiger Mischalgorithmus, der eine 128-Bit-Zusammenfassung erzeugt. SHA1 ist ein Einweg-Mischalgorithmus, der einen 160-Bit-Digest erzeugt, während SHA2-256 ein 256-Bit-Digest ist. SHA2-256 wird empfohlen, weil es sicherer ist. Auf beiden Seiten des VPN-Tunnels sollte die gleiche Authentifizierungsmethode verwendet werden.

SA Lifetime (sec) - gibt die Zeit in Sekunden an, die die IKE SA während dieser Phase aktiv ist. Die neue SA wird vor Ablauf ausgehandelt, um sicherzustellen, dass die neue SA einsatzbereit ist, wenn die alte SA abläuft. Der Standardwert ist 28800, der Bereich liegt zwischen 120 und 86400. Wir werden den Standardwert 28800 Sekunden als SA-Lebensdauer für Phase I verwenden.

Pre-shared Key - Der öffentliche Schlüssel, der für die Authentifizierung des entfernten IKE-Partners verwendet wird. Es können bis zu 30 Zeichen eingegeben werden. Wünschenswert sind Groß- und Kleinbuchstaben + Zahlen + Symbole. Beide Enden des Tunnels müssen die gleichen Schlüssel haben.

IKE-Konfiguration - Phase II

Im Abschnitt Phase II Optionen wählen wir das entsprechende Protokoll aus der Liste aus. In unserem Fall ist es ESP, weil es sicherer ist und die Daten verschlüsselt.

.

Als Verschlüsselungsoption wählen wir AES-192. Diese Methode gibt den Algorithmus an, mit dem Encapsulating Security Payload (ESP) / Internet Security Association and Key Management Protocol (ISAKMP) Pakete ver- oder entschlüsselt werden.

Die Authentifizierungsmethode (Authentifizierung) bestimmt, wie die Encapsulation Payload Protocol (ESP)-Header-Pakete inspiziert werden. Verwenden Sie an beiden Enden des VPN-Tunnels die gleiche Authentifizierungsmethode. Wir wählen SHA2-256, weil es sicherer ist.

Die SA-Lebensdauer (Sek.) für die zweite Phase sollte kleiner als der Wert für die erste Phase sein. Der voreingestellte Wert ist 3600 Sekunden und das ist, was wir wählen.

Wenn Perfect Forward Secrecy (PFS) aktiviert ist. Die IKE-Phase-2-Verhandlung erzeugt neues Schlüsselmaterial für die Verschlüsselung und Authentifizierung des IPsec-Verkehrs. Perfect Forward Secrecy wird verwendet, um die Sicherheit von Nachrichten, die über das Internet gesendet werden, mithilfe von Public-Key-Kryptografie zu erhöhen. Wenn Sie diese Funktion aktivieren, müssen wir auch DH angeben. In diesem Fall ist dies "Gruppe2 - 1024 Bit".

.

Nun müssen Sie nur noch den Profilnamen eingeben und auf "Weiter" klicken.

Wir validieren unsere Konfiguration und klicken auf "Submit".

Konfiguration des Remote-Routers Cisco RV260

Wir haben die Konfiguration unseres lokalen Routers bereits abgeschlossen, also ist es jetzt an der Zeit, unseren entfernten Router zu konfigurieren. Die Konfiguration erfolgt natürlich analog zum lokalen Router, wird aber ebenfalls Schritt für Schritt vorgestellt.

Wir stellen den Namen und die Art der Verbindung ein.

In Remote Router Settings wählen wir den Remote-Verbindungstyp (Static IP) und geben die WAN-IP-Adresse des Routers im Hauptbüro ein. Durch Drücken der Taste Weiter gelangen wir in das nächste Menü.

Im Abschnitt Lokale und entfernte Netzwerke stellen wir die für unser Netzwerk erforderlichen Parameter ein.

Wir füllen das

Profil (Profil) auf die gleiche Weise aus, wie wir den

Schalter lokal konfiguriert haben, mit den gleichen Schlüsseln. Das Gleiche machen wir für

Phase II.

Auf der Seite Zusammenfassung stellen wir sicher, dass alles korrekt ausgefüllt ist und bestätigen mit einem Klick auf die Schaltfläche Senden:

Speichern und überprüfen Sie die VPN-Konfiguration

Erledigt! Wir haben erfolgreich eine VPN-Verbindung zwischen den beiden Standorten aufgebaut. Es verbleiben nur noch 2 kleine Probleme, die wir aber noch erledigen müssen:

- Speichern Sie die Hardware-Konfiguration. Wenn wir dies nicht tun, verlieren wir sonst alle Einstellungen, nachdem wir das Gerät neu gestartet haben.

- Prüfung des korrekten Betriebs unserer VPN-Verbindung

Um die Konfiguration des Geräts zu speichern, gehen wir auf die Registerkarte

Verwaltung>Konfigurationsmanagement. Wir stellen die Parameter entsprechend ein:

Quelle: Laufende Konfiguration und

Ziel: Startup-Konfiguration. Nachdem Sie alle Parameter eingestellt haben, klicken Sie auf

Anwenden.

Wie bereits erwähnt, konnten wir die VPN-Site-to-Site-Verbindung mit Hilfe des VPN-Einrichtungsassistenten erfolgreich einrichten. Es ist also höchste Zeit, zu überprüfen, ob alles richtig funktioniert. Gehen Sie auf die Registerkarte VPN> IPSec VPN> Site-to-Site. Wenn alles richtig funktioniert, dann sollten wir den Status Verbunden sehen.

Gehen Sie ganz zum Schluss auf das Register Status und Statistik > VPN-Status. Sie sehen dort Informationen über den Status der VPN-Verbindung. In unserem Fall sehen wir, dass unser Site-to-Site-Tunnel im Zustand Enable and UP ist.

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!

Zum Vergrößern anklicken!