Technologie se vyvinula a podnikání během

COVID-19 se často odehrává mimo kancelář. Zařízení jsou mobilnější a zaměstnanci často pracují z domova nebo na cestách. To může způsobit některé chyby zabezpečení.

Virtuální privátní síť (VPN) je skvělý způsob, jak připojit vzdálené pracovníky k zabezpečené síti.

VPN umožňuje vzdálenému hostiteli chovat se, jako by byl připojen k místní zabezpečené síti .

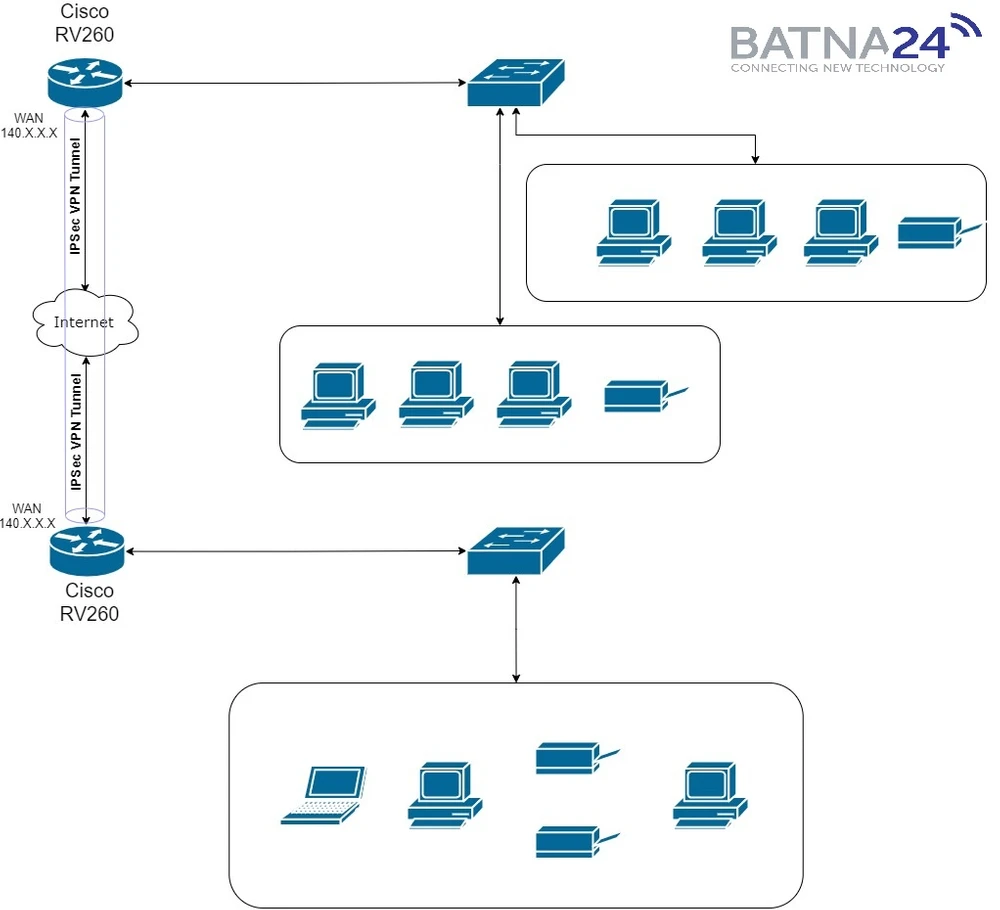

Například pokud náš klient otevřel novou pobočku své společnosti v jiném městě, ale hlavní informační servery zůstanou v ústředí, pak nám pomůže

virtuální privátní síť . V každé kanceláři jsme nainstalovali osvědčený router

Cisco RV260 , který je speciálně navržen pro připojení VPN a přepínání sítí.

Jak funguje VPN?

VPN naváže šifrované připojení v méně zabezpečené síti, jako je internet. Tím je zajištěna odpovídající úroveň zabezpečení připojených systémů. Tunel je vytvořen jako privátní síť, která může bezpečně přenášet data pomocí standardního šifrování a ověřování. Připojení VPN se při zabezpečení obvykle spoléhá na internetový protokol (

IPsec ) nebo Secure Socket Layer (

SSL ).

Topologie sítě

Směrovač VPN - Cisco RV260

První věc, kterou potřebujeme, je statická veřejná IP adresa od našeho poskytovatele. A až po této akci můžete přejít na nastavení hardwaru. Směrovač Cisco RV260 je ideální pro náš úkol, protože má:

- 8 gigabitových ethernetových portů, které umožní přímé připojení až 8 přepínačů;

- Port WAN pro připojení k internetu od poskytovatele. Port WAN umožňuje připojení kabelu LAN RJ-45 nebo modulu SFP s optickým kabelem od našeho dodavatele;

- USB port pro připojení 3g / 4g USB modemu. Bude to také užitečné pro připojení záložní komunikační linky k internetu (záloha).

Nejlepší ze všeho je, že Cisco RV260 podporuje až 20 připojení VPN!

Konfigurace VPN na směrovačích Cisco

Pojďme se podívat na konfiguraci našich

routerů . Po rozbalení, instalaci do

stojanu a provedení

základní konfigurace můžeme pokračovat v konfiguraci

připojení VPN .

Konfiguraci provedeme přes webové rozhraní.

A okamžitě přejděte na kartu VPN -> Průvodce nastavením VPN

Zadejte název našeho připojení ( HomeBatna24 ) a vyberte rozhraní WAN. Můžeme také okamžitě nastavit záložní přístup k internetu přes modem 3G / 4G a poté vybrat rozhraní USB. Po nastavení všech údajů přejděte do další nabídky kliknutím na „ Další “.

Další věcí, kterou musíme udělat, je vybrat typ vzdáleného připojení: buď pomocí statické adresy IP, nebo podle názvu domény (FQDN) . V našem případě vybereme statickou adresu IP a do dalšího pole zadáme adresu IP vzdáleného směrovače ve formátu IPv4 (145.xxx). Do dalšího menu přejdeme stisknutím tlačítka „Další“.

V části Místní a vzdálené sítě vyberte, který místní provoz bude k dispozici pro zařízení vzdálené kanceláře. V našem případě veškerý místní provoz ( libovolný ). Také jsme nastavili podsíť, pro kterou bude k dispozici náš místní provoz ve vzdálené síti.

V sekci Profil můžeme vybrat existující profil pro IPSec, ale v tomto případě si vytvoříme vlastní.

Co je IKE?

IKE je hybridní protokol, který implementuje

Oakley Key Exchange a Skeme Key Exchange jako součást

Internet Security Association and Key Management Protocol (ISAKMP) . Pro lepší pochopení mechanismu IKE je zde několik hlavních výhod:

- poskytuje peer ověřování IPsec

- vyjednává klíče IPsec a vyjednává IPsec SA

Je také třeba dodat, že

IKEv2 je efektivnější, protože pro výměnu klíčů je potřeba méně balíčků a je podporováno více možností ověřování. Naproti tomu

IKEv1 provádí pouze ověřování na základě veřejného klíče a certifikátu.

V našem příkladu vybereme

IKEv1 jako verzi IKE. Pokud však zařízení podporuje IKEv2,

doporučujeme použít IKEv2 . Co je důležité!

Oba směrovače (místní i vzdálené) musí používat stejnou verzi IKE a nastavení zabezpečení .

Konfigurace IKEv1

V části Možnosti fáze I vyberte skupinu DH (Diffie-Hellman) „Group2 - 1024 bit“ . DH je protokol pro výměnu klíčů se dvěma skupinami klíčů různé délky: skupina 2 má až 1024 bitů a skupina 5 má až 1536 bitů. Skupina 2 je rychlejší než 5, ale skupina 5 je bezpečnější .

Poté vyberte možnost šifrování (3DES, AES-128, AES-192 nebo AES-256) . Tato metoda určuje algoritmus, který se používá k šifrování nebo dešifrování paketů Encapsulating Security Payload (ESP) / Internet Security Association and Key Management Protocol (ISAKMP) .

Triple Data Encryption Standard (3DES) používá šifrování DES třikrát, ale nyní se jedná o starší algoritmus. To znamená, že byste jej měli používat pouze v případě, že neexistuje lepší alternativa, protože stále nabízí okrajovou, ale přijatelnou úroveň zabezpečení. Uživatelé by jej měli používat pouze v případě potřeby z důvodu zpětné kompatibility, protože je zranitelný vůči určitým útokům.

Advanced Encryption Standard (AES) je kryptografický algoritmus, který je bezpečnější než DES. AES používá větší velikost klíče, což zajišťuje, že jediný známý přístup k dešifrování zprávy je, když se útočník pokusí použít všechny možné klíče. Místo 3DES se doporučuje použít AES. V tomto příkladu použijeme jako naši možnost šifrování AES-192.

Metoda ověřování určuje, jak se kontrolují pakety hlaviček Encapsulating Security Payload Protocol (ESP) . MD5 je jednosměrný hashovací algoritmus, který generuje 128bitové shrnutí. SHA1 je jednosměrný hash algoritmus, který generuje 160bitový hash, zatímco SHA2-256 je 256bitový hash. SHA2-256 se doporučuje, protože je bezpečnější. Na obou koncích tunelu VPN musí být použita stejná metoda ověřování.

Životnost SA (s) - udává dobu v sekundách, po kterou je IKE SA aktivní v této fázi. Nová SA je vyjednána před vypršením platnosti, aby bylo zajištěno, že nová SA je připravena k použití po vypršení platnosti staré SA. Výchozí hodnota je 28800 , rozsah je 120 až 86400. Jako životnost SA pro fázi I použijeme výchozí 28800 sekund.

Předsdílený klíč - veřejný klíč, který se použije k ověření vzdáleného partnera IKE. Lze zadat až 30 znaků a je žádoucí, aby to byla velká a malá písmena + čísla + symboly. Oba konce tunelu musí mít stejné klíče .

Konfigurace IKE - Fáze II

V části Možnosti fáze II vyberte ze seznamu příslušný protokol. V našem případě se jedná o ESP, protože je bezpečnější a šifruje data.

Jako možnost šifrování jsme vybrali AES-192. Tato metoda určuje algoritmus, který se používá k šifrování nebo dešifrování paketů Encapsulating Security Payload (ESP) / Internet Security Association and Key Management Protocol (ISAKMP) .

Metoda Authentication určuje, jak jsou ověřovány pakety hlavičky Encapsulation Payload Protocol (ESP) . Na obou koncích tunelu VPN musí být použita stejná metoda ověřování. Vybíráme SHA2-256, protože je bezpečnější.

SA Životnost (s) pro druhou fázi by měla být menší než hodnota pro první fázi. Výchozí hodnota je 3600 sekund a to je to, co si vybereme.

After Perfect Forward Secrecy (PFS) is enabled. Vyjednávání fáze 2 IKE generuje nový klíčový materiál pro šifrování a ověřování provozu IPsec. Perfect Forward Secrecy se používá ke zvýšení bezpečnosti zpráv odesílaných přes internet pomocí kryptografie veřejného klíče. Při povolení této funkce musíme také určit DH. V tomto případě je to „Group2 - 1024 bitů“ .

Zbývá jen zadat název profilu a kliknout na „Další“.

Zkontrolujeme správnost naší konfigurace a klikneme na „ Odeslat “.

Konfigurace vzdáleného routeru Cisco RV260

Dokončili jsme konfiguraci místního směrovače , takže nyní je čas nakonfigurovat náš vzdálený směrovač . Konfigurace je samozřejmě analogická s místním routerem, ale představíme ji také krok za krokem.

Nastavili jsme název a typ připojení.

V nastavení Nastavení vzdáleného routeru vyberte typ vzdáleného připojení (Statická IP) a zadejte adresu WAN IP routeru v hlavní kanceláři. Do dalšího menu přejdeme stisknutím tlačítka Další.

V části Místní a vzdálené sítě nastavte parametry požadované pro naši síť.

Profily vyplňujeme stejným způsobem, jakým jsme konfigurovali místní

přepínač stejnými klávesami. Totéž děláme pro

Fázi II .

Na stránce Souhrn zkontrolujte, zda je vše správně vyplněno, a potvrďte kliknutím na tlačítko Odeslat :

Zaznamenejte a zkontrolujte konfiguraci VPN

Hotovo! Úspěšně jsme navázali připojení VPN mezi těmito dvěma místy. Zbývají jen 2 malé věci, ale stále je musíme udělat:

- Uložte konfiguraci hardwaru. Pokud to neuděláme, ztratíme po restartování zařízení všechna nastavení.

- Ověřte, že naše připojení VPN funguje správně

Chcete-li uložit konfiguraci zařízení, přejděte na kartu

Správa> Správa konfigurace . Podle toho nastavte parametry:

Zdroj: Spuštěná konfigurace a

Cíl: Konfigurace při spuštění . Po nastavení všech parametrů klikněte na

Použít .

Jak jsem již zmínil, podařilo se nám úspěšně nakonfigurovat připojení VPN Site-to-Site pomocí Průvodce konfigurací VPN. Je tedy nejvyšší čas zkontrolovat, zda vše funguje správně. Přejděte na kartu VPN> IPSec VPN> Site-to-Site . Pokud vše funguje dobře, měli bychom vidět stav Připojeno

Nakonec přejděte na kartu Stav a statistika> Stav VPN . Zobrazuje stav připojení VPN. V našem případě vidíme, že náš tunel Site-to-Site je Enable a UP .

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!

Kliknutím obrázek zvětšíte!